tor板に「真犯人です」との書き込みがありました。

http://xiwayy2kn32bo3ko.onion.to/test/read.cgi/tor/1362250930/

結論から先にいっておくと悪質な便乗犯(なりすまし)のようです。

前回に引き続き、困ったもんだ。。

アップロードされたファイル「s.rar」

rar形式で圧縮されたファイル。

元ファイルは既に削除されて見れなくなっています。

tor板の住人が転載アップロード済み。↓

http://xiwayy2kn32bo3ko.onion.to/test/download.cgi?board=tor&id=2013030323193707748&filetype=.rar

解法(※tor板で既に解いた人がいたのでその解説。自分では解いてないです。)

■2.[rar.enc]は偽装ファイル。解除ツールをダウンロード

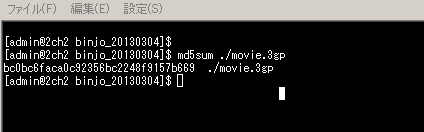

■3.ツール(ED)を使ってファイルの復号処理

復号パス

http://xiwayy2kn32bo3ko.onion/test/read.cgi/tor/1362250930/

- 偽装ツールを使って復号をする際の復号パスワードとして入力する。

- http://xiwayy2kn32bo3ko.onion/test/read.cgi/tor/1362250930/のURLそのものがパスワード

※元スレの70さんが回答

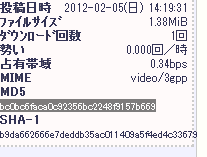

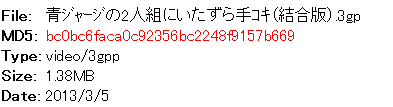

■4.動画(3gp)が出てくる

青ジャージの2人組にいたずら手コキ(結合版).3gp

内容:※児童ポルノなので検証時はローカルに残さず消すべし

検証

■最終的にでてきたファイルに何らかのデータが隠されているかどうか

■追記(2013/3/6):MD5ハッシュの検索時の便利ツール公開

MD5調査をするときに便利なJavascript MD5 Checkerを公開しました。

このWebサービスでもMD5ハッシュ値を調査できます。

■真犯人との関連性

1/1に真犯人から来たメールのクイズを解いて行くと書かれている内容

また、このテキストが入っているQUEST4.tcには、truecryptの隠しボリュームがあります。

パスワードではなくキーファイルを使って復号するとマウントできます。

キーファイルはUSBメモリに入っている「iesys_src.7z」です。

その中に「私からのメッセージ」が入っていますのでぜひ読んでください。

今回の動画がもしかしてキーファイルだったりして!とおもって、

TrueCryptでキーファイルに指定してみたけど、全く意味なし。

■真犯人からのメールなど

- 1/5以降、真犯人からのメールはない(2013/3/4 3:00時点)

■宣言の内容

今回の声明をメールで送らなかったのは、

メールを受け取ったはずなのに、それを無視して公表しなかった人がいるからです。

否。すべての真犯人宛のメールは公表されています。

- 2012年10月09日23時22分:『【遠隔操作事件】私が真犯人です』

- 2012年11月13日23時54分:『真犯人です。』

- 2013年01月01日00時18分:『謹賀新年』

- 2013年01月05日00時34分:『新春パズル 〜延長戦〜』

これら以外にやりとりをしたメールなどは現時点で存在しない(と思う)です。

1/1以降、メールのあて先リストは全員で25人。

うち20人は報道関係者、弁護士1人に、個人は自分を含めて4人。

(※メールアドレスのドメインから判断)

これだけの人数がいるんだし、全員が公表するとは限らない事は真犯人もわかってるはず。

※メールアドレスは■で一部の文字を伏せてます。

結論

1と53が同一人物かどうかはtor板の管理者しか知る術なし。

1の宣言内容には真犯人であることを証明する情報が一切ないので、便乗犯と思われても仕方がない内容。

少なくとも53は悪質な便乗犯。

全ての内容は警視庁合同捜査本部に報告済み。