遠隔操作の真犯人(と名乗る)人物からのメールが今回も来てた件

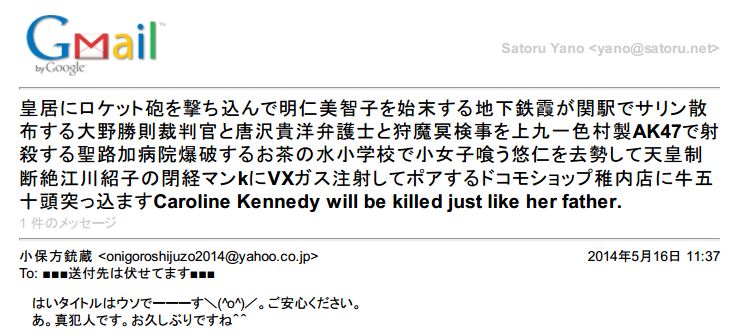

よく見たらメールきてたー。本文に関しては既出ですが、真犯人らしき人物からのメール本文&ヘッダを公開します。

また、メールのヘッダー情報などを元に自分なりの分析をしてみました。

目次

- ■『小保方銃蔵』からのメール本文&ヘッダー

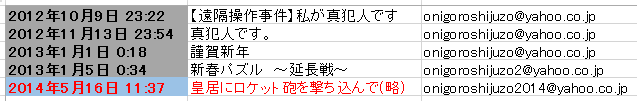

- ■過去のメールまとめ(ヘッダ+本文)

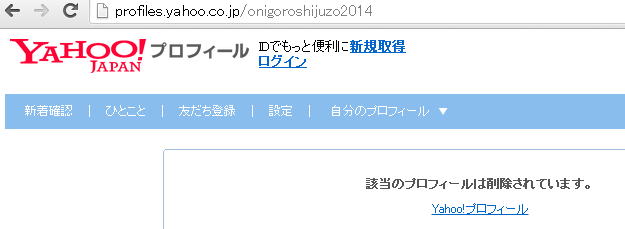

- ■送信元メールアドレス onigoroshijuzo2014@yahoo.co.jp 現在はすでに削除済み

- ■メールの送信先一覧は前回と全く同じ25名。(※ただし情報は過去に流出した可能性あり)

- ■メールの送信日時が今回は夜型じゃない点

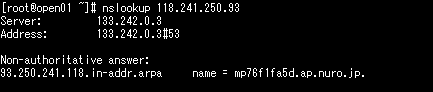

- ■メール送信元 mp76f1fa5d.ap.nuro.jp(118.241.250.93)。踏み台?新たな被害者?

- ■今回はWebMailじゃなく、SMTPから送信されている可能性

- ■検証:Yahoo!SMTPから送信してみると、今回のヘッダーにほぼ一致するものが作成できた

- ■検証:Recieved (118.241.250.93 with plain)の"plain"の意味

- ■検証:メールヘッダーのrecievedの謎のIP『HELO ?100.64.5.244?』について→ISP Shared Address

- ■件名長すぎ=205文字。何らかの暗号?メッセージ?

- ■検証:件名の分断の癖からメーラーが特定できる可能性

- ■検証:件名は何かの暗号?件名を忠実にデコードする

- ■アカウントの変化。今回は『onigoroshijuzo2014』

- ■秘密の暴露の2番目「部落解放同盟」の内容は秘密の暴露になってない

- ■独特な「三点リーダー」が使われず、正常になった

- ■Message-IDに[@email.android.com]の文字。Andoroid携帯から送信か?

- ■Message-IDにメール到着の前日[2014/05/15 17:34:48]のタイムスタンプらしき数値

- ■yahoo!SMTPでMessage-IDの偽装は可能かどうか?の検証

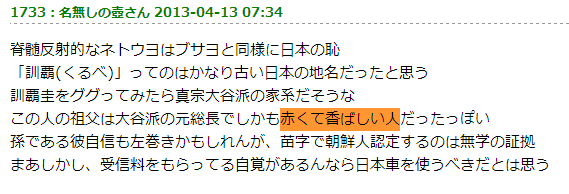

- ■『赤くて香ばしい』という独特な表現。メール以前に使ってるサイトは?

- ■件名に含まれる犯行予告、キーワードの考察 ←追記(5/19)

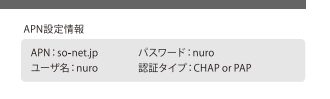

- ■メールの配信元 nuro.jp はso-netのプリペイド式のSIMと判明 ←追記(5/19)

- ■2ちゃんねるの関連スレ一覧

- ■その他メモ(未確認情報のメモなど)

※なお、警視庁合同捜査本部には全ての内容はすでに情報提供済みです。

※このブログで公開している、画像・記事はすべて自由に転載・引用してくださって構いません。(許可や報告も不要です)

※今回のメールの題名など犯行予告が含まれる文言について転載する場合は、固有名称などを伏せるなど取り扱い注意。

■送信元メールアドレス onigoroshijuzo2014@yahoo.co.jp。現在はすでに削除済み。

onigoroshijuzo2014のアカウントは2014/5/16 22:43現在、すでに削除済みの模様。

(※『2014/5/15 22:43』と誤植していました。ご指摘により修正しました。)

http://profiles.yahoo.co.jp/onigoroshijuzo2014

※17:37頃はメールは生きていた?

ジャーナリストの江川さんが2014年5月16日 17:37に真犯人に質問メールを送ってるようだ。

通常、削除されていれば、エラーメールが帰ってくるので、

ツイートした時点でエラーメールが帰ってきてないなら、この時点ではまだ消えてなかった可能性もある。

■メールの送信先一覧は前回と全く同じ25名(※ただし情報は過去に流出した可能性あり)

前回の2013年1月1日〜2013年1月5日に送られたあて先とまったく同じあて先。

追加も削除もなし。全25名。

今のところ、受信を表明している人リスト

※この25名のあて先は、真犯人の使っていたヤフーのアカウントが不正ログインしやすい状況にあった事から、

あて先以外の第三者にもすでに流出している可能性がある。

よって「あて先25名を知っている事」は「真犯人である証明」にはならない。

■メールの送信日時が今回は夜型じゃない点

今回のメールの日時は 2014年5月16日 11:37でかなりの朝方になっている。

従来の鬼殺し重蔵からのメールはいずれも、夜型だった。

片山氏の会見では「公判の時間に、犯人がわざとアリバイのために送ってくれたのか?」のような趣旨の事をいっている点も注目したい。

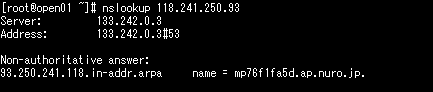

■メール送信元 mp76f1fa5d.ap.nuro.jp(118.241.250.93)。踏み台?新たな被害者?

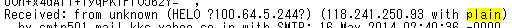

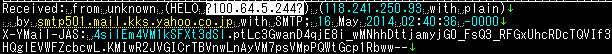

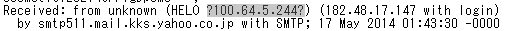

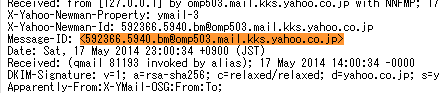

Received: from unknown (HELO ?100.64.5.244?) (118.241.250.93 with plain) by smtp501.mail.kks.yahoo.co.jp with SMTP; 16 May 2014 02:40:36 -0000 X-YMail-JAS: 4silEm4VM1kSFXt3dSl.ptLc3GwanD4qjE8i_wMNhhDttjamyjG0_FsQ3_RFGxUhcRDcTQVIf3HQglEVWFZcbcwL.KMIwR2JVGICrTBVnwLnAyVM7psVMpPQWtGcp1Rbww--

↓

ホスト名は mp76f1fa5d.ap.nuro.jp。

↓

so-net系列のプロバイダ

http://www.nuro.jp/

inetnum: 118.240.0.0 - 118.241.255.255 netname: So-net descr: So-net Corporation descr: 2-1-1, Osaki, Shinagawa-ku, Tokyo 141-6010, Japan country: JP admin-c: JNIC1-AP tech-c: JNIC1-AP status: ALLOCATED PORTABLE

前回、前々回はtor IPからだった。

今回は日本のプロバイダである為、発信元の特定が可能。

真犯人による踏み台、遠隔操作された新たな被害者のIPの可能性はある。

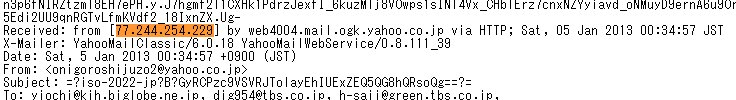

※1/5のRecieved→tor29.anonymizer.ccc.de(77.244.254.229)

http://d.hatena.ne.jp/satoru_net/20130105/1357318665

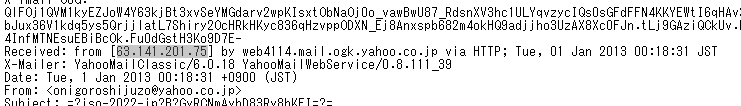

※1/1のRecieved→63.141.201.75(63.141.201.75-63.141.201.75 Tor Exit Node)

http://d.hatena.ne.jp/satoru_net/20130101/1356985472

何らかの理由でtorのIPが使われず、国内IPを経由した理由はなんだろう。?

■今回はWebMailじゃなく、SMTPから送信されている可能性

メールヘッダーをみると、今回のメールのみ「X-Mailer:YahooMailClassic」のヘッダーがない。

http://yokoku.in/enkaku2012/mail20140516.txt

つまり、従来はブラウザ上からヤフーのアカウントにログインしてWebメーラーからメールが送られていたが、

今回のみSMTPを使って外部のメーラーソフトや外部サーバから送信されている可能性がある。

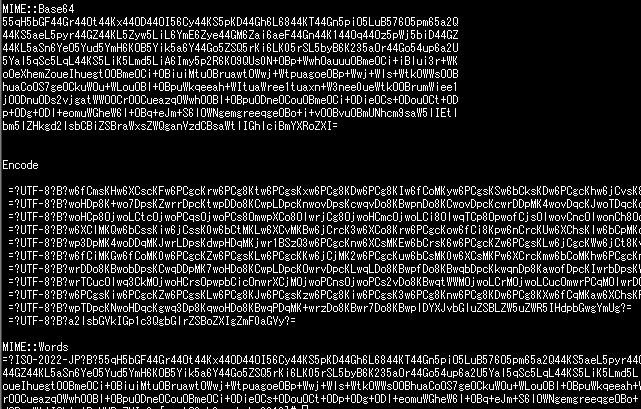

そのほかにも、本文がbase64でエンコードされているなど、メールのソースレベルだと前回と異なる点が多い。

※SMTPからの送信であれば、タイマーによる送信や、何らかの自動化された送信も実現可能

前回分

参考リンク

- ブラウザアクセスとPOPアクセス

- ヤフーメール:メールソフトで送受信するには

■検証:Yahoo!SMTPから送信してみると、今回のヘッダーにほぼ一致するものが作成できた

SMTPを使って外部サーバからメールを送ってみた。

(検証用の自身のYahoo!アカウントenkaku_debug_2014@yahoo.co.jpからyano@satoru.net宛に送信)

- 今回テストで送ってみたメールのソース

- 真犯人を名乗るメールのソース

結果、今回の真犯人のメールのヘッダーとほぼ同じものが出来た。

(特徴:WebMailerにはついていない X-Yahoo-Newman-Property、X-Yahoo-Newman-Id等のヘッダーが自動的に付与される。)

今回は、何らかの理由でWebメールを使わず、SMTPで送信をしたのはほぼ確定。

なお、前回のものと比較すると、ソースがぜんぜん違う。

前回分

検証用の外部SMTPメーラーのソース

ちなみに作ったメーラーのソースはこんな感じ。(perlのメール送信プログラム。パスワードのみ伏せてます。)

enkaku_debug_2014@yahoo.co.jpというyahooのメールアドレスからyano@satoru.net宛にメールを送るプログラム。

- ソース

- 送信してるコンソールの様子

外部サーバでプログラムを実行しさせすれば、いつでも送信ができるので、スケジュールによるタイマー送信や、

自動化された送信なども可能。smtp通信のプログラム自体もすごく単純なものなので、

smtp関連はウイルスなどで仕込まれてる事がよくある。

ちなみに、Webメーラーを自動化して送信する場合、場合によってはタイムアウトでパスワード入力の再認証を求められたり、

外部サーバから偽装ブラウザでプログラムなどから操作した場合、スパム対策などで、画像認証をもとめられる場合がある。

この場合、人為的な目視での対応が必要になり、送信に失敗してしまう可能性がある。

■検証:Recieved (118.241.250.93 with plain)の"plain"の意味

メール送信をする場合の認証方法には、POP Before SMTP、plain、Login CRAM-MD5等がある。

(それぞれの具体的な仕様はぐぐってみてね。)

今回のメールのSMTP認証は"plain"が使われていた。

"plain"はIDとパスワードをEncodeした値をメールサーバに渡す認証方法。

簡易的な認証なのでコードも短くて済むのが特徴。

実験的に実際にplain認証でメールを送るプログラムをperlで作ってみた。

ソース:http://yokoku.in/enkaku2012/smtp_plain_ver_perl.txt

届いたメールはこれ。

http://yokoku.in/enkaku2012/smtp_plain_ver_mail.txt

結果的に、真犯人のメールとほぼ同様のメールヘッダーが再現できた。

■検証:メールヘッダーのrecievedの謎のIP『HELO ?100.64.5.244?』について

http://yokoku.in/enkaku2012/mail20140516.txt

Received: from unknown (HELO ?100.64.5.244?) (118.241.250.93 with plain)

上記のログの意味は、

- 発信元のIP "118.241.250.93"

- SMTP認証方法は "plain方式"(他にPOP Before SMTP、plain、Login CRAM-MD5等がある)

- 自身のドメイン(FQDN)を"?100.64.5.244?"と指定した

というログを読み取れる。

"118.241.250.93"のIPを逆引きすると、"mp76f1fa5d.ap.nuro.jp"になる。

この部分は、SMTPのサーバに接続時にYahoo!側が付与するので、接続元IPは偽証はできない。

『(Helo ?100.64.5.244?)』の値は偽証できるのか検証

メールの送信時にHeloの部分はメールサーバとの通信時に自身のメールサーバのドメインを伝える手段で任意の文字列を指定できる。

たとえば、

my $smtp = Net::SMTP->new('smtp.mail.yahoo.co.jp', Port => 587, Hello=>"?100.64.5.244?", Debug=>1);|と指定すると、今回の真犯人メールと同じ HELOになるメールヘッダーが実現できた。

ソース:(ResievedのHELO が ?100.64.5.244?)

HELOの指定を省略した場合は、サーバのhostsで設定している自身のホスト名が使用される。

ソース:(ResievedのHELO が localhost.localdomain)

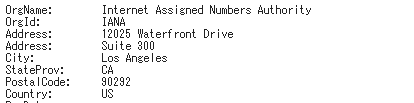

ちなみに"100.64.5.244"のIPはアメリカ・ロサンゼルスに所属するIPのようだ。

http://www.topwebhosts.org/whois/index.php?query=100.64.5.244

HELOの指定自体は任意のものなので、メールとの関連性は不明。

真犯人が指定し忘れた?Proxy通し忘れた?過去に指定していたtorのホスト?いろんな可能性はありそう。

HELOに指定されたIPにはどういう意図があったのか疑問が残る。

■追記■IP:100.64.5.244はISP Shared Address(プロバイダー共用)

今回のIP 100.64.5.244 は 127.0.0.1のような、プライベートIPに近いもので、

ISP Shared Address(100.64.0.0/10)と言われるサービスプロバイダが共用するグローバルIPのようだ。

(※読者さんから、ご指摘いただきましたので、追記しました。感謝)

■追記■

SMTP認証について、(with login)ではなく(with plain)にする検証も下記で行いました。

http://d.hatena.ne.jp/satoru_net/20140516/1400248579#webmail2_2

■秘密の暴露の2番目「部落解放同盟」の内容は秘密の暴露になってない

理由は真犯人による1回目のメール(2012/10/10)にエキサイトのアカウント情報が報道で公開されていた。

結果、第三者でもエキサイトIDでログインすれば送信履歴等から知ることは可能だった。

参考:(記事でID&パスワードが公開されてた)

http://megalodon.jp/2013-0503-2006-48/www.iza.ne.jp/news/newsarticle/event/crime/602253/

事実として、当時、その報道のアカウントからヒントを得た新聞記者が

真犯人のヤフーのアカウント(※エキサイトではない)などにも不正ログインして広く報道されていた。

参考:http://d.hatena.ne.jp/satoru_net/20130412/1365773143

ヤフーに不正ログインされるくらいなので、ID&パスワードが公開されていたエキサイトにも同様の

不正ログインが行われていた可能性は十分にある。

参考リンク:記者が遠隔操作真犯人アカウントに不正ログインしていた履歴が公開される

よって、秘密の暴露2は不正ログインをした第三者でも知りえる状況にある為、

犯人しかしる由のない「秘密の暴露」としては成立しないと思われる。

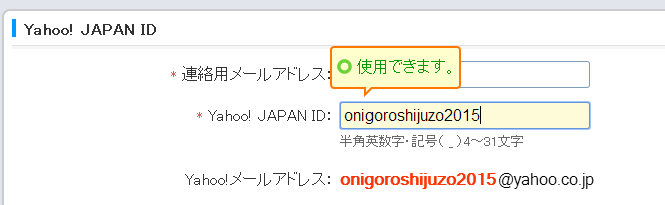

■アカウントの変化。今回は『onigoroshijuzo2014』

- 2012 初回:onigoroshijuzo

- 2013/1/1〜1/5:onigoroshijuzo2

- 2014/5/15 今回:onigoroshijuzo2014←いまここ

なお、来年版(?)のonigoroshijuzo2015は、現時点では未取得の模様。

※ちなみに、http://profiles.yahoo.co.jp/obokatajuzoというアカウントも存在する模様。

今回のメールとの関連性は不明。

■独特な「三点リーダー」が使われず、正常になった

従来の真犯人の特徴のひとつだった独特な三点リーダー「・・・(全角で3文字)」が、

今回のメールでは一般的な「…(全角一文字)」になっていた。

参考:遠隔操作真犯人の発言集

http://yokoku.in/enkaku2012/enkaku.txt

■件名長すぎ=205文字。何らかの暗号?メッセージ?

皇居にロケット砲を撃ち込んで明仁美智子を始末する地下鉄霞が関駅でサリン散布する大野勝則裁判官と唐沢貴洋弁護士と 狩魔冥検事を上九一色村製AK47で射殺する聖路加病院爆破するお茶の水小学校で小女子喰う悠仁を去勢して天皇制断絶江川 紹子の閉経マンkにVXガス注射してポアするドコモショップ稚内店に牛五十頭突っ込ます Caroline Kennedy will be killed just like her father

205文字(小文字大文字を1文字とカウント)もある為、たいていのメーラーでは迷惑フィルターに引っかかりメールに分類される。

バイト数(全角を2byte、半角を1byteでカウント)だと351バイト。

何らかの暗号、メッセージが含まれている可能性もある?

- ※これまでの犯行予告のキーワードが多く含まれている?

- 文字数チェックツール

※コピペ&取り扱い注意。上記の文章は犯行予告が含まれており、掲示板などに転載すると犯行予告をしたとみなされて罪を問われる可能性があります。具体名称は伏せるなどの対策を各自行ってください。

■検証:件名の分断の癖からメーラーが特定できる可能性

http://yokoku.in/enkaku2012/mail20140516_header.txt

メールソースをみるとSubject部分が不自然(?)に分断されている。

Subject: =?UTF-8?B?55qH5bGF44Gr44Ot44Kx44OD44OI56Cy44KS5pKD44Gh?= =?UTF-8?B?6L6844KT44Gn5piO5LuB576O5pm65a2Q44KS5aeL5pyr44GZ44KL?= =?UTF-8?B?5Zyw5LiL6YmE6Zye44GM6Zai6aeF44Gn44K144Oq44Oz5pWj?= =?UTF-8?B?5biD44GZ44KL5aSn6YeO5Yud5YmH6KOB5Yik5a6Y44Go5ZSQ5rKi6LK0?= =?UTF-8?B?5rSL5byB6K235aOr44Go54up6a2U5Yal5qSc5LqL44KS?= =?UTF-8?B?5LiK5Lmd5LiA6Imy5p2R6KO9QUs0N+OBp+WwhOauuuOBmQ==?= =?UTF-8?B?44KL6IGW6Lev5Yqg55eF6Zmi54iG56C044GZ44KL44GK6Iy2?= =?UTF-8?B?44Gu5rC05bCP5a2m5qCh44Gn5bCP5aWz5a2Q5Zaw44GG5oKg5LuB44KS5Y67?= =?UTF-8?B?5Yui44GX44Gm5aSp55qH5Yi25pat57W25rGf5bed57S5?= =?UTF-8?B?5a2Q44Gu6ZaJ57WM44Oe44Oza+OBq1ZY44Ks44K55rOo?= =?UTF-8?B?5bCE44GX44Gm44Od44Ki44GZ44KL44OJ44Kz44Oi44K344On?= =?UTF-8?B?44OD44OX56ia5YaF5bqX44Gr54mb5LqU5Y2B6aCt56qB44Gj6L6844G+44GZ?= =?UTF-8?B?Q2Fyb2xpbmUgS2VubmVkeSB3aWxsIGJlIA==?= =?UTF-8?B?a2lsbGVkIGp1c3QgbGlrZSBoZXIgZmF0aGVyLg==?=

これはMIMEのEncoderによって、長い文字列は自動的に分断される仕組みによる影響だと思われる。

perlでの検証例。

perlでよく使われるMime::Base64では等間隔で分断されたり、一括で変換されるモジュールなどもある。

少なくともperlではいずれのパターンにも一致しなかったが、完全に一致するライブラリがわかれば、

真犯人が使ったと思われるメーラーを特定できる可能性がある。

暇があるひとは、得意な言語のライブラリ(特にC++あたりが有力候補)でデコードしてみてください。

参考までperlで試したプログラムのソースは下記に設置してます。

http://yokoku.in/enkaku2012/subject_kensho_perl_source.txt

■検証:件名は何かの暗号?件名を忠実にデコードする

件名の分断に何らかの意味があると仮定して、忠実に元の文字にデコードするとこうなる

※実際にはそれぞれの区切りに改行は入っていないので、改行はこちらで区切り事に付け加えたもの

皇居にロケット砲を撃ち 込んで明仁美智子を始末する 地下鉄霞が関駅でサリン散 布する大野勝則裁判官と唐沢貴 洋弁護士と狩魔冥検事を 上九一色村製AK47で射殺す る聖路加病院爆破するお茶 の水小学校で小女子喰う悠仁を去 勢して天皇制断絶江川紹 子の閉経マンkにVXガス注 射してポアするドコモショ ップ稚内店に牛五十頭突っ込ます Caroline Kennedy will be killed just like her father.

参考まで、これを再現したプログラムのソースは下記

http://yokoku.in/enkaku2012/subject_source.txt

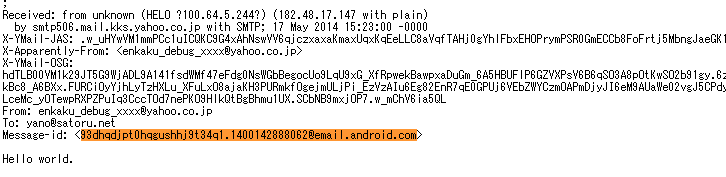

■Message-ID:に[@email.android.com]の文字。Andoroid携帯から送信か?

今回のメールのヘッダー情報のMessage-IDに『email.android.com』という文言が含まれていた。

Message-ID: 93dhqdjpt0hqgushhj9t34q1.1400142888062@email.android.com

このMessage-idは任意で指定ができるので、偽装可能な情報だが、

ストレートにこの記述を解読すると、

『アンドロイド製のメーラーでMessage-IDに"@email.android.com"と付加する

メールクライアントから送信された。』という事が読み取れる。

■Message-IDにメール到着の前日[2014/05/15 17:34:48]のタイムスタンプらしき数値

Message-ID: 93dhqdjpt0hqgushhj9t34q1.1400142888062@email.android.com

『1400142888062』の数値はunixタイム値のミリ秒だと仮定して日時に戻すと

2014/05/15 17:34:48の日時を差している。

perl -MPOSIX -e 'printf "%s", POSIX::strftime "%Y/%m/%d %H:%M:%S",localtime(1400142888062/1000)' 2014/05/15 17:34:48

何らかの意図をもってこの日時が指定された?メールサーバと日本時間の時差?

メールが届いた時間帯をタイムスタンプに戻すと

perl -MTime::Local -e 'printf "%s", timelocal(13,37,11,16,5-1,2014-1900)' $ 1400207833

実際の受信日時とこのタイムスタンプとの時間差を求めると、

perl -e 'my$diff=(1400207833 - 1400142888);printf "[%02d:%02d:%02d]\n", ($diff/60/60,($diff/60%60),$diff%60%60) ' [18:02:25]

結果は、真犯人メール到着までの時間差は18:02:25の時間差が示されている。ということになる。

※ただし、あくまで、偽装可能な情報であり、過去に真犯人はExif情報偽装などもしているので、取り扱い要注意。

■yahoo!SMTPでMessage-IDの偽装は可能かどうか?の検証

ヤフーのメールサーバでは、Message-IDをなにも指定していない場合は、

自動的にサーバー側で値が割り振られるようだ。

任意のmessage-IDをつけてメールを送信した場合、

今回のメール同様、任意のIDを付与させることができる。

上記の結果から、ヘッダーの位置で、サーバ側が割り振った値か、クライアントがつけたか判断できる。

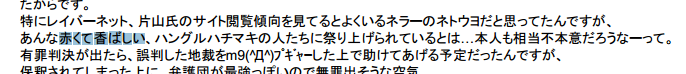

『赤くて香ばしい』という独特な表現。メール以前に使ってるサイトは?

今回の真犯人の独特な表現『赤くて香ばしい』を真犯人のメール以前に使っているサイトがあるか?

『2014年5月15日より前』 『赤くて香ばしい』でgoogle検索

結果、下記サイトなどがヒットする。

件名に含まれる犯行予告、キーワードの考察

今回のメールの件名は205文字で構成され、9件の犯行予告に分類できる。

また、それぞれに含まれるキーワード、固有名詞の意味を考察した結果、

皇室関連、オウム真理教関連、遠隔操作事件関連、2chで有名・話題関連に分類できた。

下記が分類の図。

下記ではそれぞれのキーワードについての意味などを調査する。

皇居にロケット砲を撃ち込んで明仁美智子を始末する 地下鉄霞が関駅でサリン散布する 大野勝則裁判官と唐沢貴洋弁護士と狩魔冥検事を上九一色村製AK47で射殺する 聖路加病院爆破する お茶の水小学校で小女子喰う 悠仁を去勢して天皇制断絶 江川紹子の閉経マンkにVXガス注射してポアする ドコモショップ稚内店に牛五十頭突っ込ます Caroline Kennedy will be killed just like her father

大野勝則裁判官

- PC遠隔操作事件担当している裁判長 ソース

小女子

- 食用魚の一種。過去に「小女子焼き殺す」等と犯行予告を行い逮捕された事例がある事で有名。

- 「小女子焼き殺す」 2ちゃんねるに殺害予告をした23歳無職を逮捕…「小女子(こうなご)は小魚だ」と否認

VXガス

- 毒性の強い物質。オウム真理教が所有・製造していたとされ、信者が実行した殺人事件でも用いられた事で有名。

ドコモショップ稚内店

牛五十頭

- なぜ牛?50頭の意味合いは何だろう?なんとなくかな?

- 今回の事件、犯行予告との関連性は不明。

Caroline Kennedy

- アメリカ合衆国の弁護士。駐日アメリカ合衆国大使。第35代大統領ジョン・ケネディの長女。

- イルカの追い込み漁に反対を表明したことから、2ちゃんねる上で話題になった。

■メールの配信元 nuro.jp はso-netのプリペイド式のSIMと判明

メールの配信元 mp76f1fa5d.ap.nuro.jp(118.241.250.93)はso-netのプリペイドSIMで間違いない模様。

コメント欄の書き込みによると、本人確認なし、適当な個人情報でも利用可能との事。

プリペイドSIM自体に住所等の入力は求められますが嘘の情報も通ることを確認しています。 店頭購入のみのようですが本人確認してないので特定は厳しいでしょう。

このIPの基地局はどのあたり?契約者は誰?

捜査関係者は早急に発信元IPの割り出しを行うべき。

■本物?摸倣犯?

いまんとこわからん。

■2ちゃんねるの関連スレ一覧

嫌儲:【遠隔操作事件】真犯人「小保方銃蔵」からの秘密暴露メールが公開される ★1〜

-

- http://fox.2ch.net/test/read.cgi/poverty/1400210949/ ★1

- http://fox.2ch.net/test/read.cgi/poverty/1400216538/ ★2

- http://fox.2ch.net/test/read.cgi/poverty/1400223985/ ★3

- http://fox.2ch.net/test/read.cgi/poverty/1400228618/ ★4

- http://fox.2ch.net/test/read.cgi/poverty/1400233285/ ★5

- http://fox.2ch.net/test/read.cgi/poverty/1400238010/ ★6

- http://fox.2ch.net/test/read.cgi/poverty/1400243283/ ★7

- http://fox.2ch.net/test/read.cgi/poverty/1400250345/ ★8

- http://fox.2ch.net/test/read.cgi/poverty/1400261672/ ★9

- http://fox.2ch.net/test/read.cgi/poverty/1400282347/ ★10

- http://fox.2ch.net/test/read.cgi/poverty/1400297726/ ★11

- http://fox.2ch.net/test/read.cgi/poverty/1400317806/ ★12

- http://fox.2ch.net/test/read.cgi/poverty/1400459415/ ★13

- http://fox.2ch.net/test/read.cgi/poverty/1400486420/ ★14

- http://fox.2ch.net/test/read.cgi/poverty/1400507670/ ★15

ニュース速報+:【遠隔操作事件】真犯人名乗る「小保方銃蔵」からのメール、落合弁護士などに届く★1〜

-

- http://peace.2ch.net/test/read.cgi/newsplus/1400225834/ ★1

- http://peace.2ch.net/test/read.cgi/newsplus/1400231061/ ★2

- http://peace.2ch.net/test/read.cgi/newsplus/1400237229/ ★3

- http://peace.2ch.net/test/read.cgi/newsplus/1400237366/ ★4

- http://peace.2ch.net/test/read.cgi/newsplus/1400250456/ ★5

- http://peace.2ch.net/test/read.cgi/newsplus/1400269605/ ★6

- http://peace.2ch.net/test/read.cgi/newsplus/1400296478/ ★7

- http://peace.2ch.net/test/read.cgi/newsplus/1400323435/ ★8

- http://peace.2ch.net/test/read.cgi/newsplus/1400342456/ ★9

- http://peace.2ch.net/test/read.cgi/newsplus/1400384603/ ★10

- http://peace.2ch.net/test/read.cgi/newsplus/1400404138/ ★11

- http://peace.2ch.net/test/read.cgi/newsplus/1400429810/ ★12

- http://peace.2ch.net/test/read.cgi/newsplus/1400466012/ ★13

片山被告 「自作自演と言われるかもしれない ★1〜

■その他メモ(関連リンク、未確認情報など)

- 落合弁護士に届いたメール全文(若干省略あり)。 【自称真犯人からのメール|本日午前11時37分に送付されてきた】

- メールについての片山氏による記者会見 - youtube

- レイバーネットTV放送〜PC遠隔操作事件 ズバリ!片山祐輔さんに聞く - レイバーネット

- 【PC遠隔操作事件】3保釈された片山祐輔氏にインタビュー

- 『パケット警察』ソフトウェアの説明

- 『cofee』は綴りミスではないかも?との指摘もある。

- 今回のメールの内容について検証・関連しているURL・ブログ・記事

- どうする検察! その首に二重の縄が....

- 「真犯人」名乗るメール 片山被告人「犯人を見つけてください」(記者会見まとめ)

以上、ざっくりまとめでしたー。

なにか、お気づきになった方は、コメ欄に投稿おねがいします。m(_ _)m